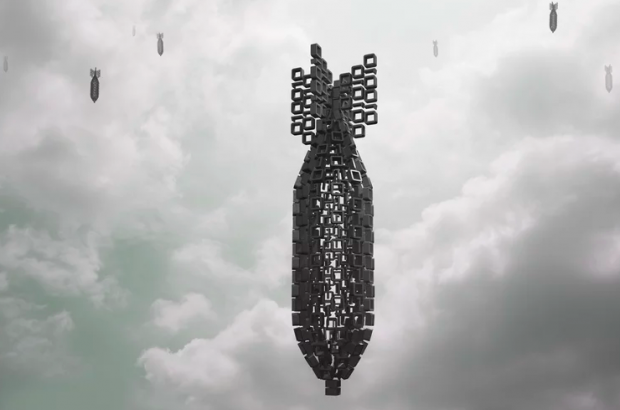

Di cyberwar e vulnerabilità della rete

La vulnerabilità della rete Arpanet era già chiara ai suoi creatori già due anni prima il suo completamento nel 1969. Solo a metà dello sviluppo che l’ha portata, dall’esclusivo uso militare, a dar vita al World Wide Web si è ragionato intorno alla necessità di forme di sicurezza da applicare al cyberspazio.

Le misure che sarebbero state necessarie prima dell’avvento di Internet e prima delle grandi migrazioni dai segnali analogici al digitale non si sono mai però concretizzate e al quinto dominio si sono aggiunte e si aggiungono oggi, innovazione dopo innovazione, nuove regioni.

Esse sono tutte, per definizione, connesse le une alle altre e quindi di estrema rilevanza strategica.

Coincidono con la dematerializzazione del mondo che ci circonda a cui stiamo ormai da decenni assistendo.

Le infrastrutture: Reti elettriche, impianti di depurazione dell’acqua, dighe, ospedali, satelliti, comunicazioni, sistemi di trasporto.

I centri economici: banche, borsa, mercati.

La popolazione: personal computers, telefoni cellulari, automobili, smart-tv, domotica.

Quando si guarda al cyberspazio come il nuovo campo di battaglia, non sono solo gli obiettivi a riconoscersi estesi, ma anche gli attori. La maggior parte delle volte nascosti dietro a un velo di anonimato che introduce la questione nuovissima dell’attribuzione.

Il conflitto nel cyberspazio è di fatto decostruito: lo spionaggio, il sabotaggio, il controllo di obiettivi sensibili possono arrivare, in forma di attacco informatico, da parte di una nuova moltitudine di attori che non solo è quasi impossibile individuare, ma che spoglia il conflitto stesso di significato: anche qualora un attacco sia reso manifesto, senza conoscere da quale agente provenga e quali siano (e se vi siano) le sue ragioni, non si può costruire una risposta, un contro attacco né una strategia.

Come conseguenza di questa fluidità, in cui quasi ogni aspetto della nostra vita è stato connesso alla rete e reso raggiungibile online, il conflitto nell’era del ciberspazio si sta configurando più come una continua e consistente presenza dei governi (e di tutti gli altri attori del ciberwarfare) nelle reciproche reti.

Quando nel 1984 negli Stati Uniti venne emanato il National Security Decision Directive Number 145, che introduceva le linee guida di base per la sicurezza delle reti informatiche, la presenza di agenti stranieri nei nodi americani era già cominciata e gli stessi Stati Uniti avevano lanciato innumerevoli attacchi oltreoceano, delineando di fatto i caratteri del ciberwarfare come più simili ad una strategia della tensione continua che ad una guerra tradizionale.

Ad oggi, immaginando un possibile nascente conflitto fra nazioni, lo strumento del cyber attacco sarebbe certamente uno dei primi ad essere impiegato. Indebolire le difese nemiche o acquisire informazioni vitali per elaborare una contro offensiva, ancora prima di un attacco, sono possibilità rese disponibili dall’avvento delle reti.

Quali debbano dunque essere i deterrenti in questo contesto è l’argomento su cui si sta investigando oggi. Una possibilità sembra voler essere il raggiungimento di un accordo: il segretario generale UN António Guterres ha chiesto che si delineino delle linee guida globali che regolino la cyberwarfare, ma ci siamo ancora molto lontani dal poter immaginare delle “regole d’ingaggio” nel mondo informatico e ancora più arduo sarebbe assicurarsi la partecipazione di quegli antagonisti che rimangono segreti o non affiliati a nessun potere legittimo e di cui non si conoscono gli obiettivi.

Alcuni esempi su cui riflettere, per poter elaborare eventuali strategie di cyber peace-keeping, sono Equifax, WannaCry, e i meno recenti attacchi all’Estonia che hanno permesso di “vedere nel futuro” su quale possa essere la sorte di governi che vantano un altissimo tasso di informatizzazione dei loro procedimenti.

Si aggiungono, su questo strato di incertezza e necessità di intervento, anche i recenti sviluppi nel campo dell’intelligenza artificiale, la quale già opera su larga scala nel campo del trading.

A sempre più potenti ed elaborati algoritmi stiamo via via affidando grandi porzioni delle nostre logistiche e delle nostre vite personali, gettando le basi per un prossimo futuro, in cui nella cybersfera sarà possibile interagire con grandi nuclei operativi del tutto non umani, i quali saranno stati programmati sulle stesse basi di intrenseca vulnerabilità che permetteranno al “nemico” di accedervi e prenderne controllo.

Fred Kaplan, Dark Territory: The Secret History of Cyber War

Fred Kaplan, ‘WarGames’ and Cybersecurity’s Debt to a Hollywood Hack, in: «The New York Times»

Khaled Rahman, North Korea’s ‘Reaper’ hacking group is stepping up its cyber warfare capabilities and is an ‘advanced persistent threat’, in: «The Daily Mail»

Ewen MacAskill, Major cyber-attack on UK a matter of ‘when, not if’ – security chief, in: «The Guardian»

Helge Janicke, Cyber peacekeeping is integral in an era of cyberwar – here’s why, in: «theconversation.com»

Andrei Khalip, U.N. chief urges global rules for cyber warfare, in: «Reuters.com»

THE WHITE HOUSE WASHINGTON SEPTEMBER 17, 1984 National Security Decision Directive Number 145, [https://fas.org/irp/offdocs/nsdd145.htm], URL

Spaf, The Passing of A Pioneer, [https://www.cerias.purdue.edu/site/...], URL

Threat Intelligence and the Paradigm Shift in Cyber Defense: Neal Rothleder at TEDxUVM, [https://www.youtube.com/watch?v=tYi...], Video

Lasciare un commento

Per commentare registrati al sito in alto a destra di questa pagina

Se non sei registrato puoi farlo qui

Sostieni la Fondazione AgoraVox